Bonjour à tous les passionnés de cyber ! Aujourd’hui, nous allons plonger dans les profondeurs de l’une des dernières vulnérabilités découvertes dans Active Directory, plus précisément celle liée aux comptes de service managé délégués (dMSA) dans Windows Server 2025. Cette faille, baptisée « BadSuccessor », permet à des attaquants de compromettre n’importe quel utilisateur dans le domaine Active Directory. Alors, attachez vos ceintures, car ça va secouer !

Comprendre les dMSA

Avant de nous lancer dans les détails techniques de la vulnérabilité BadSuccessor, il est crucial de comprendre ce que sont les dMSA. Introduits dans Windows Server 2025, les dMSA sont une évolution des comptes de service managé de groupe (gMSA). Ils permettent une gestion plus sécurisée des informations d’identification des services en désactivant les mots de passe des comptes de service d’origine et en utilisant des clés gérées et entièrement randomisées.

La Vulnérabilité BadSuccessor

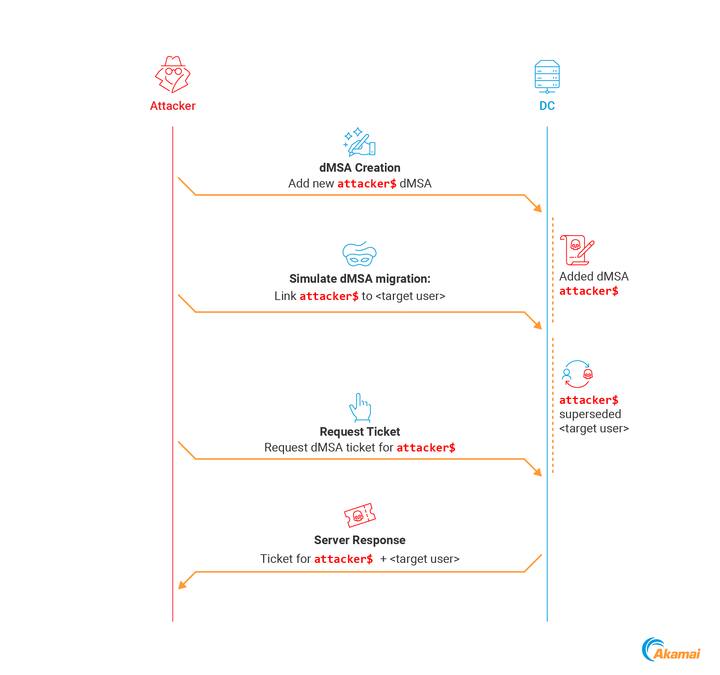

La vulnérabilité BadSuccessor a été découverte par un chercheur en sécurité d’Akamai : Yuval Gordon. Elle permet à un attaquant d’élever ses privilèges en abusant des dMSA. En exploitant cette faille, un attaquant peut prendre le contrôle de n’importe quel compte dans le domaine, ce qui inclut les utilisateurs, les ordinateurs et les services.

Comment ça marche ?

Pour exploiter cette vulnérabilité, un attaquant doit avoir des permissions spécifiques sur l’objet dMSA. Une fois ces permissions obtenues, l’attaquant peut créer un nouveau dMSA sous son contrôle et modifier la propriété PrincipalsAllowedToRetrieveManagedPassword pour inclure ses comptes compromis. Cela permet à l’attaquant de récupérer les mots de passe managés et de compromettre d’autres comptes dans le domaine.

Impact et Mitigation

L’impact de cette vulnérabilité est significatif. Elle permet à un attaquant de compromettre n’importe quel utilisateur dans le domaine Active Directory, ce qui peut conduire à une prise de contrôle complète de l’infrastructure. Pour remédier à cette menace, les administrateurs doivent s’assurer que les permissions sur les objets dMSA sont correctement configurées et que seuls les utilisateurs autorisés ont accès à ces comptes.

Conclusion

La vulnérabilité BadSuccessor est un rappel brutal de l’importance de la sécurité dans la gestion des identités et des accès. Alors que Microsoft continue d’améliorer Active Directory avec des fonctionnalités comme les dMSA, il est crucial pour les administrateurs de rester vigilants et de suivre les meilleures pratiques en matière de sécurité. Reste à savoir quand Microsoft va patcher cette vulnérabilité et depuis combien de temps cette dernière est-elle exploitée.

Cyberfishement 🐡