Introduction

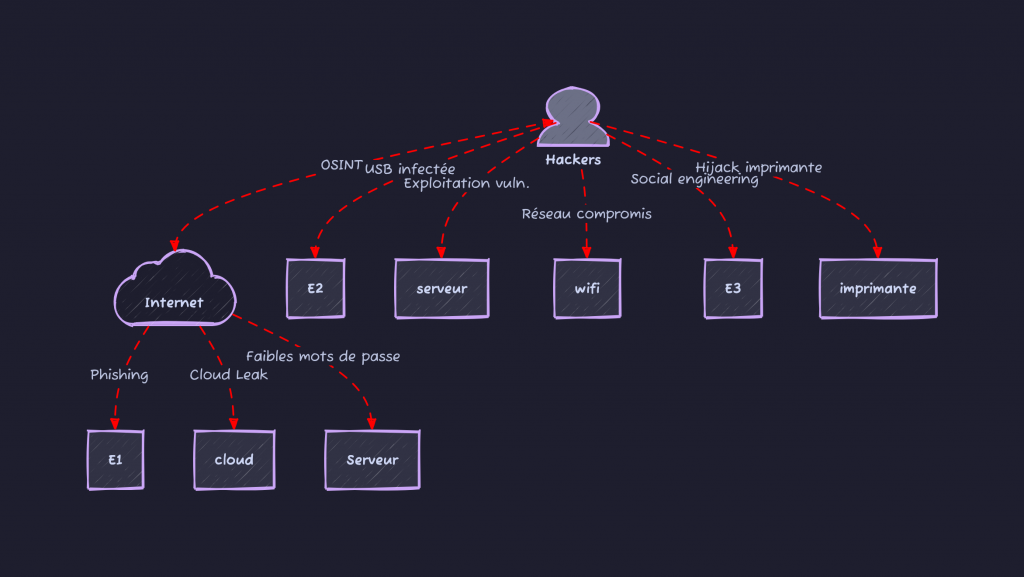

Dans le monde numérique actuel, les entreprises sont constamment exposées à une multitude de cybermenaces. Les hackers utilisent divers vecteurs d’attaques pour exploiter les vulnérabilités des systèmes informatiques et accéder à des données sensibles. Cet article explore les principaux vecteurs d’attaques informatiques, leur fonctionnement, et les dégâts qu’ils peuvent causer.

1. Le Phishing

Fonctionnement

Le phishing est l’une des méthodes d’attaque les plus courantes. Il consiste à envoyer des e-mails frauduleux qui semblent provenir de sources légitimes. Ces e-mails contiennent souvent des liens malveillants ou des pièces jointes infectées. Lorsque la victime clique sur le lien ou ouvre la pièce jointe, des logiciels malveillants sont installés sur son système, permettant aux hackers d’accéder à des informations sensibles.

Dégâts

Le phishing peut entraîner des pertes financières importantes, des vols de données, et des atteintes à la réputation de l’entreprise. Selon une étude de Statista, le phishing représente 60% des cyberattaques constatées par les entreprises en 20241.

2. Les Ransomwares

Fonctionnement

Les ransomwares sont des logiciels malveillants qui chiffrent les données de l’entreprise et demandent une rançon en échange de la clé de déchiffrement. Les hackers exploitent souvent des failles de sécurité ou utilisent des techniques de phishing pour introduire le ransomware dans le système.

Dégâts

Les ransomwares peuvent paralyser les opérations de l’entreprise, entraînant des pertes financières et des dommages à la réputation. En 2020, le ransomware constituait le vecteur d’attaque initial dans 73% des cas pour les entreprises ayant été victimes de cyberattaques2.

3. Les Attaques par Déni de Service (DDoS)

Fonctionnement

Les attaques par déni de service (DDoS) consistent à submerger un système ou un réseau avec un volume élevé de trafic, rendant les services inaccessibles aux utilisateurs légitimes. Les hackers utilisent souvent des botnets, des réseaux de dispositifs infectés, pour lancer ces attaques.

Dégâts

Les attaques DDoS peuvent entraîner des interruptions de service prolongées, des pertes financières, et des dommages à la réputation de l’entreprise. En 2024, les attaques par déni de service représentaient 41% des cyberattaques constatées par les entreprises1.

4. Les Attaques par Exploitation de Failles

Fonctionnement

Les hackers exploitent les failles de sécurité dans les logiciels ou les systèmes pour accéder à des données sensibles. Ces failles peuvent être dues à des erreurs de programmation, des défauts de configuration, ou des vulnérabilités non corrigées.

Dégâts

Les attaques par exploitation de failles peuvent entraîner des vols de données, des pertes financières, et des atteintes à la réputation de l’entreprise. En 2024, l’exploitation de failles représentait 47% des cyberattaques constatées par les entreprises1.

5. Les Attaques par Ingénierie Sociale

Fonctionnement

L’ingénierie sociale consiste à manipuler les utilisateurs pour qu’ils divulguent des informations sensibles ou effectuent des actions qui compromettent la sécurité de l’entreprise. Les hackers utilisent souvent des techniques de phishing, de prétexting, ou de baiting pour tromper les utilisateurs.

Dégâts

Les attaques par ingénierie sociale peuvent entraîner des vols de données, des pertes financières, et des atteintes à la réputation de l’entreprise. Ces attaques exploitent souvent la confiance et la naïveté des utilisateurs, rendant difficile leur détection et leur prévention.

Conclusion

Les entreprises doivent être conscientes des divers vecteurs d’attaques informatiques et mettre en place des mesures de sécurité robustes pour se protéger. Cela inclut la formation des employés, la mise à jour régulière des logiciels, l’utilisation de solutions de sécurité avancées, et la mise en place de plans de réponse aux incidents. En restant vigilantes et proactives, les entreprises peuvent réduire les risques de cyberattaques et protéger leurs données sensibles.

Cyberfishement 🐡