Après plusieurs mois d’utilisation, il temps de vous présentez le Wifi PineApple que surnommera WPA pour cet article ( hey! WPA 😁).

J’ai débuté dans le hacking éthique par la porte du wifi il bien longtemps… Une époque où les réseaux étaient encore « protégés » par du WEP et ou un simple Eeepc et une boite de Pringles pour étendre la portée de l’antenne suffisait à pénétrer une citée entière. Tout ça de manière éthique évidemment.

Il est évident qu’avec le WPA on change de calibre, fini la bidouille et bienvenue dans l’univers Hack5. Vous êtes familié avec Aircrack-ng ou wifite ? Alors cet article est fait pour vous !

Hardware

Commençons par le packaging, perso j’ai la version tactical c’est donc de cette version dont nous allons parler. Mais il existe aussi une version entreprise plus puissante et à tout point de vue 🔗. L’appareil est livré avec une seconde carte réseau 5Ghz le tout dans une sacoche avec les patchs qui vont bien. C’est mobile, léger et discret. En sommes, bien conçu.

Voici ce qu’il se cache sous le capot

- CPU : Single Core MIPS Network SoC

- Mémoire (RAM) : 256 MB

- Stockage : 2 GB EMMC

- Carte réseau :

- Prise en charge des bandes de fréquence 2.4 GHz 802.11 b/g/n et 5 GHz/ac (avec module)

- Trois radios dédiées basées sur des rôles, chacune avec trois antennes à haut gain

- Ports :

- Port USB-C pour l’alimentation et Ethernet

- Port hôte USB 2.0

- Indicateur LED RGB

Pour la mise en route, rien de plus simple on connecte l’interface USB-C qui sert à la fois à l’alimentation et au réseau. Soit on partage la connexion avec l’hôte, soit on se connecte à un réseau wifi. Il est possible de le connecter avec une batterie externe mais attention avec une bonne batterie.

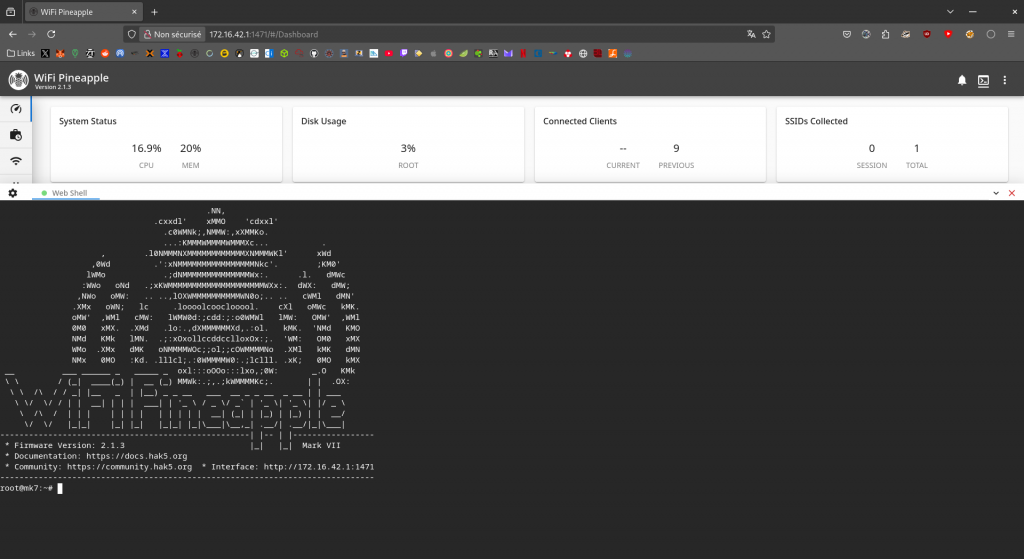

Interface web

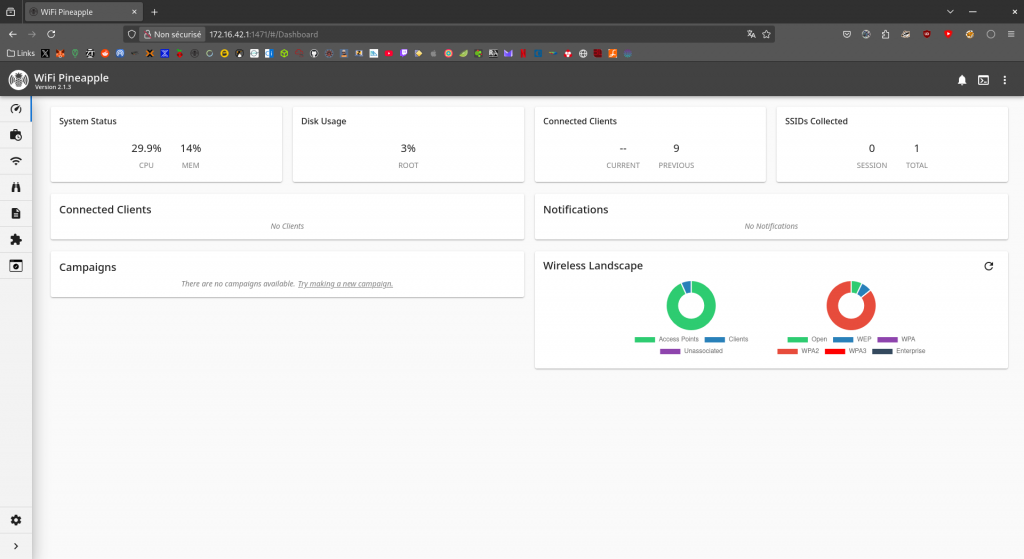

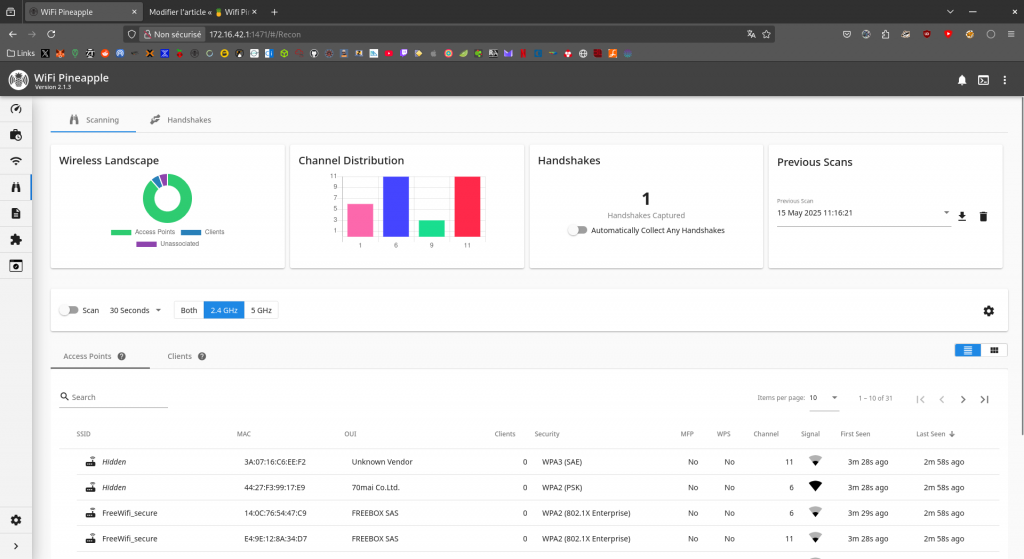

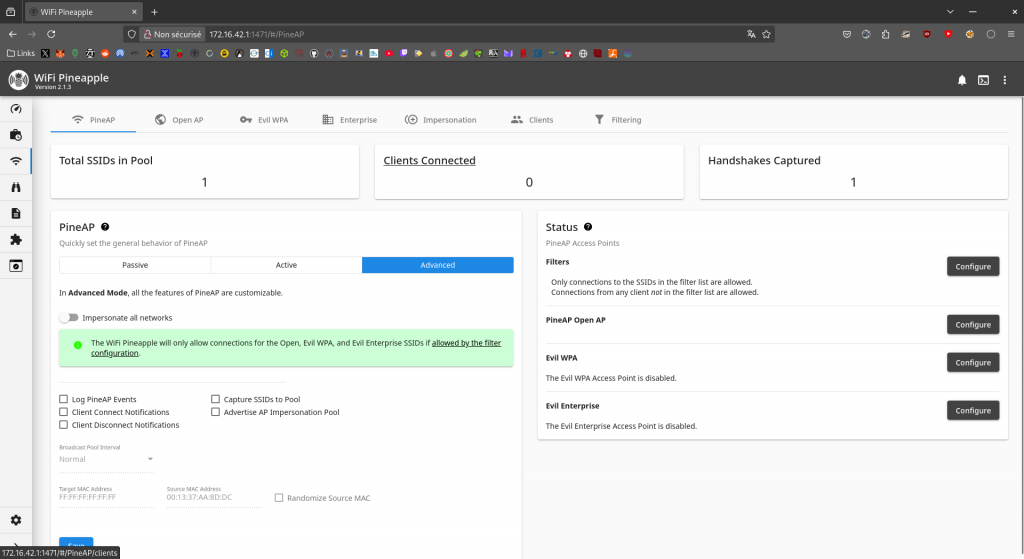

Ensuite on se connecte à l’interface web pour exploiter l’engin. C’est clair, épuré, et graphiquement agréable. Au programme scan des réseaux wifi aux alentours, identification des protocoles de sécurités, nombres de clients connectés aux APs… Vous saurez tout des ondes qui vous entours. Même les SSID cachés laisserons apparaitre leurs adressent MAC.

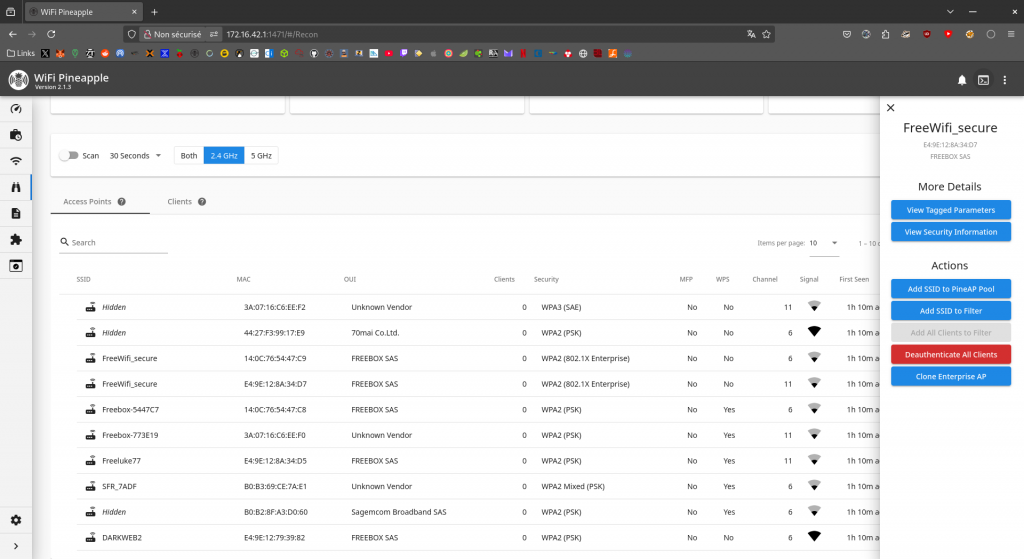

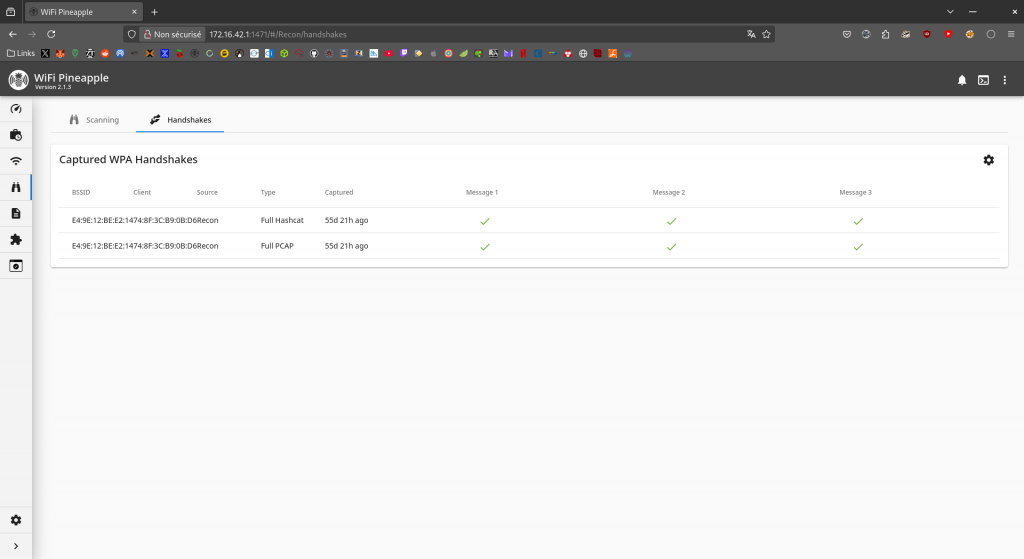

Il suffit de sélectionner une target, de lancer une attaque de dé-authentification et vous récupérez vos handshakes sous format .pcap et hashcat.

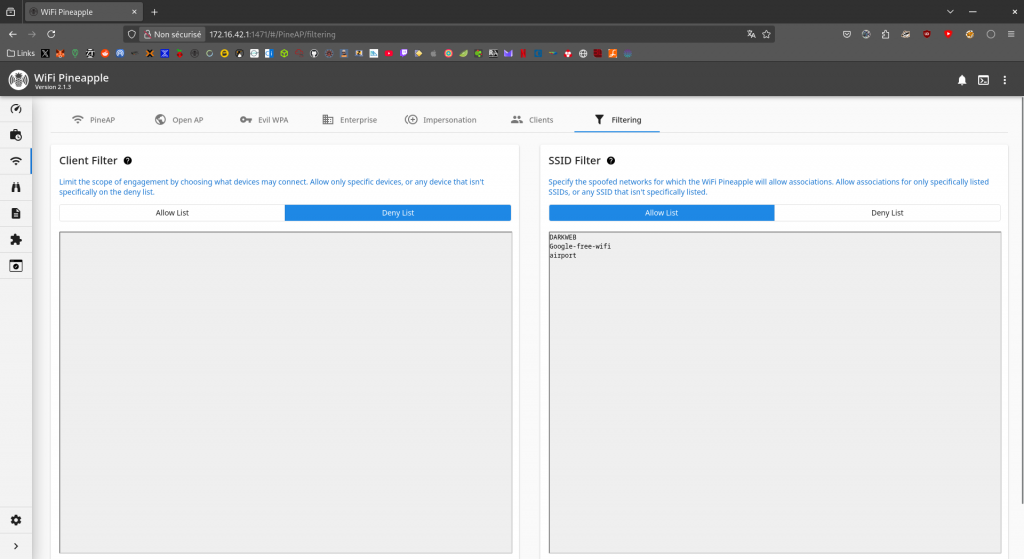

Il est possible d’imiter un réseau d’entreprise afin de récupérer les informations d’identification. De plus vous pourrez filtrer les connexions pour éviter tous dommages collatéraux lors des pentests.

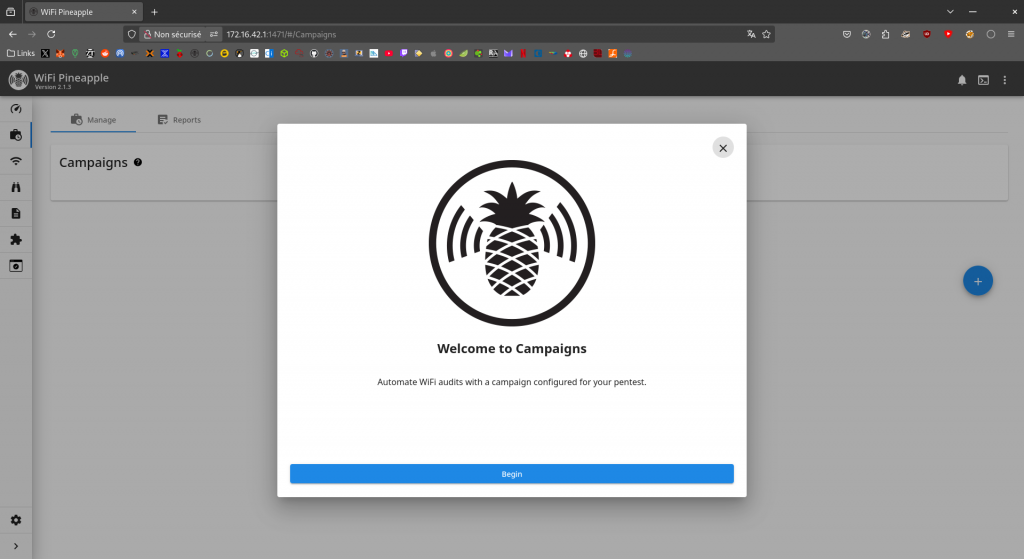

Il y a également un module campagnes qui vous permettra l’édition de rapports :

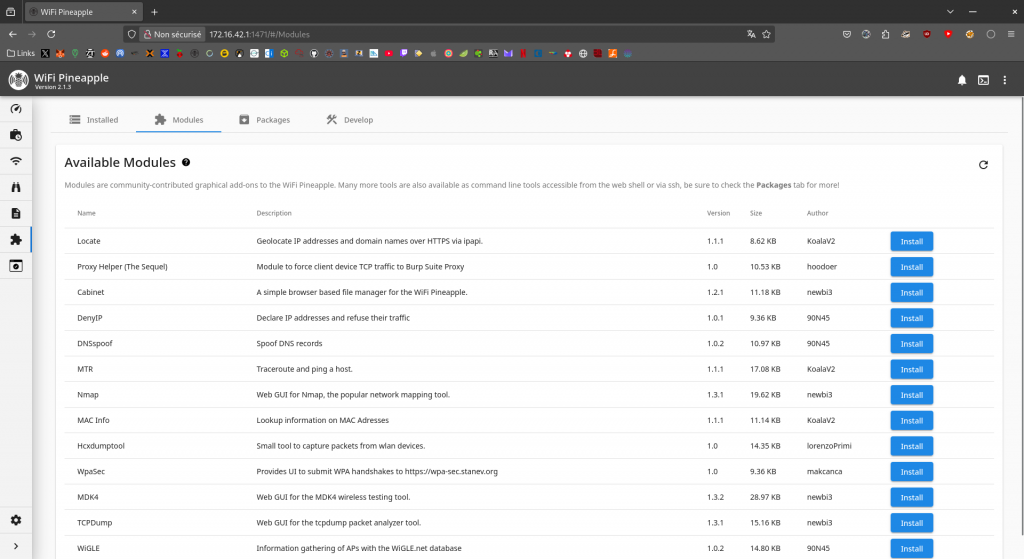

Via la marketplace, il est possible d’importer des modules. Bien sur, vous pouvez développer les votre. La documentation est fourni ici 🔗

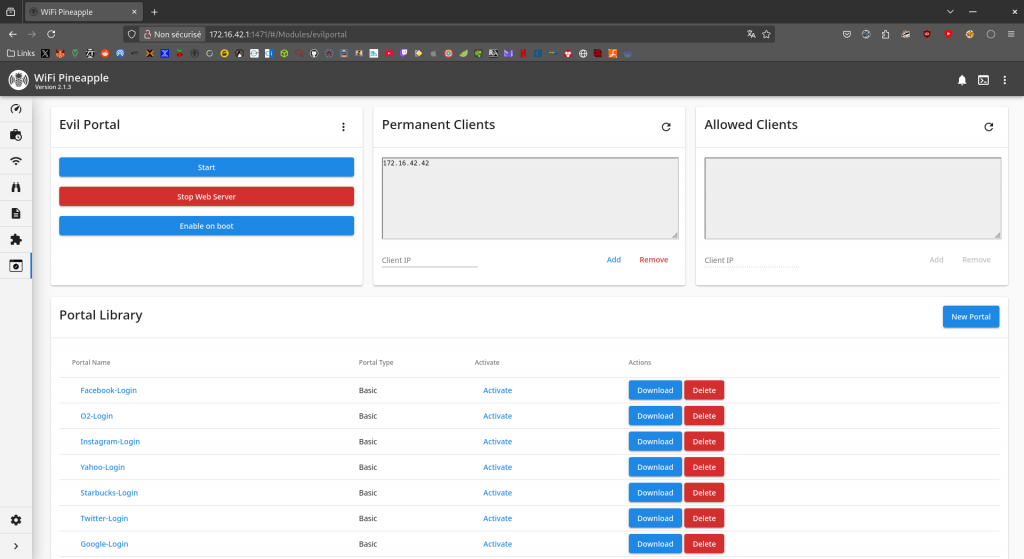

Un module sort particulièrement du lot : Evil Portal. Il permet de simuler un portail de connexion type google, insta, mcdo ou personnalisée à la société que vous pentester, et ainsi de récupérer les identifiants de connexions.

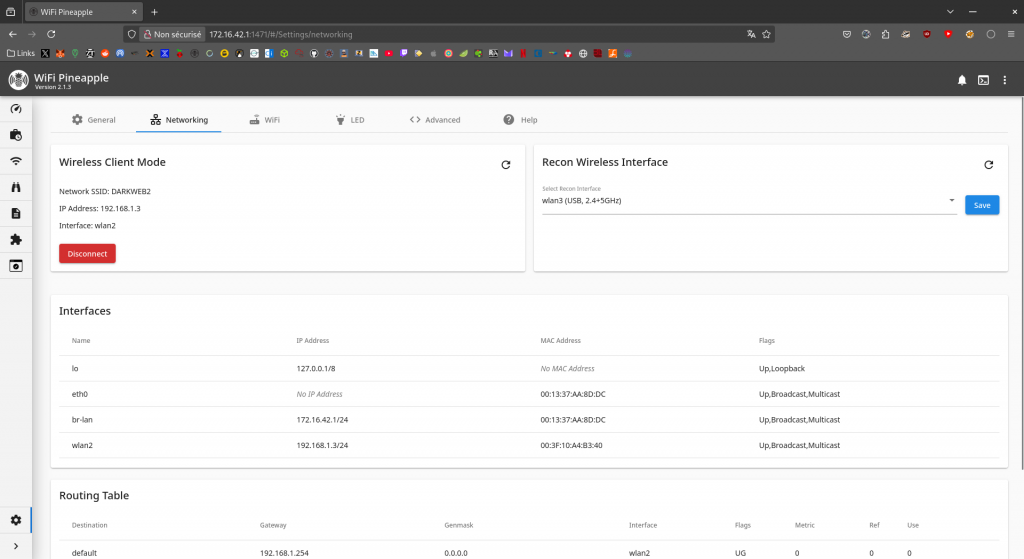

Enfin, il est possible de manager votre WPA dans le module settings. Les mises à jour, gestion des ressources, connexion Cloud C2, interfaces réseaux, table de routage…Tout y est !

Cerise sur le gâteau, vous pouvez vous connecter en ssh pour charger vos templates Evil Portal par exemple. Soit par la console intégrée ou via votre terminal :

Avant de conclure voici un bref résumé des fonctionnalités :

Avantages

- Facilité d’Utilisation :

- Même si vous n’êtes pas un expert en sécurité, l’interface utilisateur intuitive du WPA vous permet de lancer des attaques complexes en quelques clics.

- Polyvalence :

- Que vous soyez en train de faire du wardriving, de l’audit de sécurité ou des tests d’intrusion, le WPA est l’outil qu’il vous faut. Il supporte une large gamme de modules et de scripts pour s’adapter à toutes les situations.

Fonctionnalités Avancées

- Attaques Man-in-the-Middle (MITM) :

- Le WPA excelle dans les attaques MITM. Vous pouvez intercepter et manipuler le trafic réseau pour tester la sécurité des réseaux sans fil.

- Création de Réseaux Rogue :

- Avec le WPA, vous pouvez créer des réseaux rogue pour attirer les utilisateurs et capturer leurs informations d’identification. C’est parfait pour tester la sensibilisation à la sécurité des employés.

- Support des Modules Personnalisés :

- Vous pouvez étendre les fonctionnalités du WPA en ajoutant des modules personnalisés. Que ce soit pour des attaques spécifiques ou des analyses de réseau, les possibilités sont presque infinies.

- Intégration avec d’Autres Outils :

- Le WPA s’intègre parfaitement avec d’autres outils de pentesting comme Kali Linux, Wireshark, TCPdump. Cela vous permet de créer un environnement de test complet et puissant.

- Analyse de Trafic en Temps Réel :

- Grâce à des outils comme Wireshark intégrés, vous pouvez analyser le trafic réseau en temps réel. Cela vous permet de détecter les vulnérabilités et de comprendre les comportements des utilisateurs sur le réseau.

- Automatisation des Attaques :

- Le WPA permet d’automatiser certaines attaques, ce qui vous fait gagner un temps précieux. Vous pouvez configurer des scripts pour lancer des attaques spécifiques à des moments précis.

Conclusion

En résumé, le WPA est un outil indispensable pour tout pentester ou red teamer. Mais si vous êtes un passionné qui veut s’offrir la rolls des gadgets wifi, ça marche aussi ! Sa portabilité, sa facilité d’utilisation et ses fonctionnalités avancées en font un choix de premier ordre pour les tests de sécurité sans fil. Que vous soyez en train de tester la sécurité d’un réseau d’entreprise ou de faire du wardriving pour vos recherches, le WPA est là pour vous faciliter la tâche.

Qui en possède un ? Et vous, vous utilisez quoi pour le pentest Wifi ?

Cyberfishement 🐡