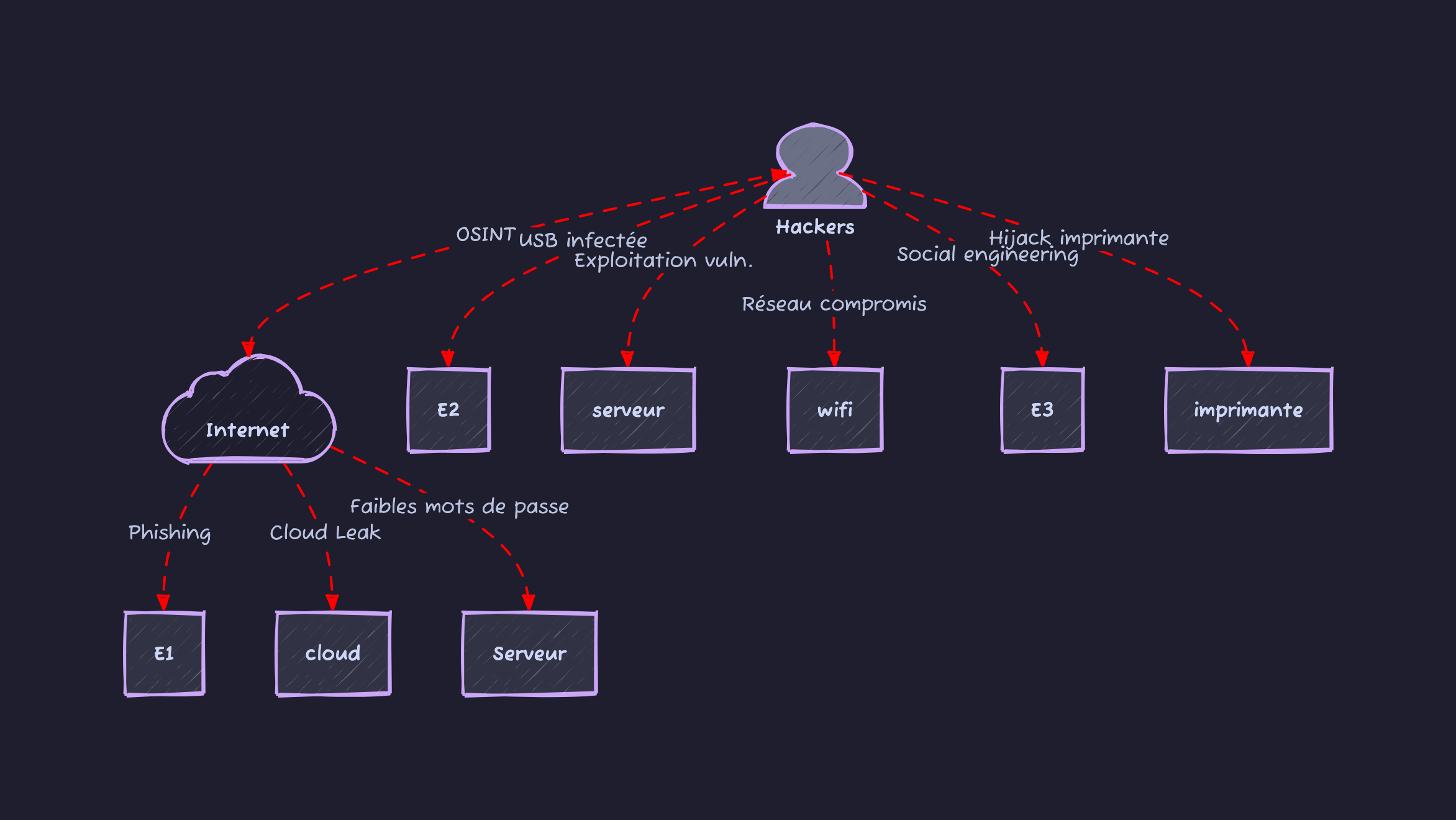

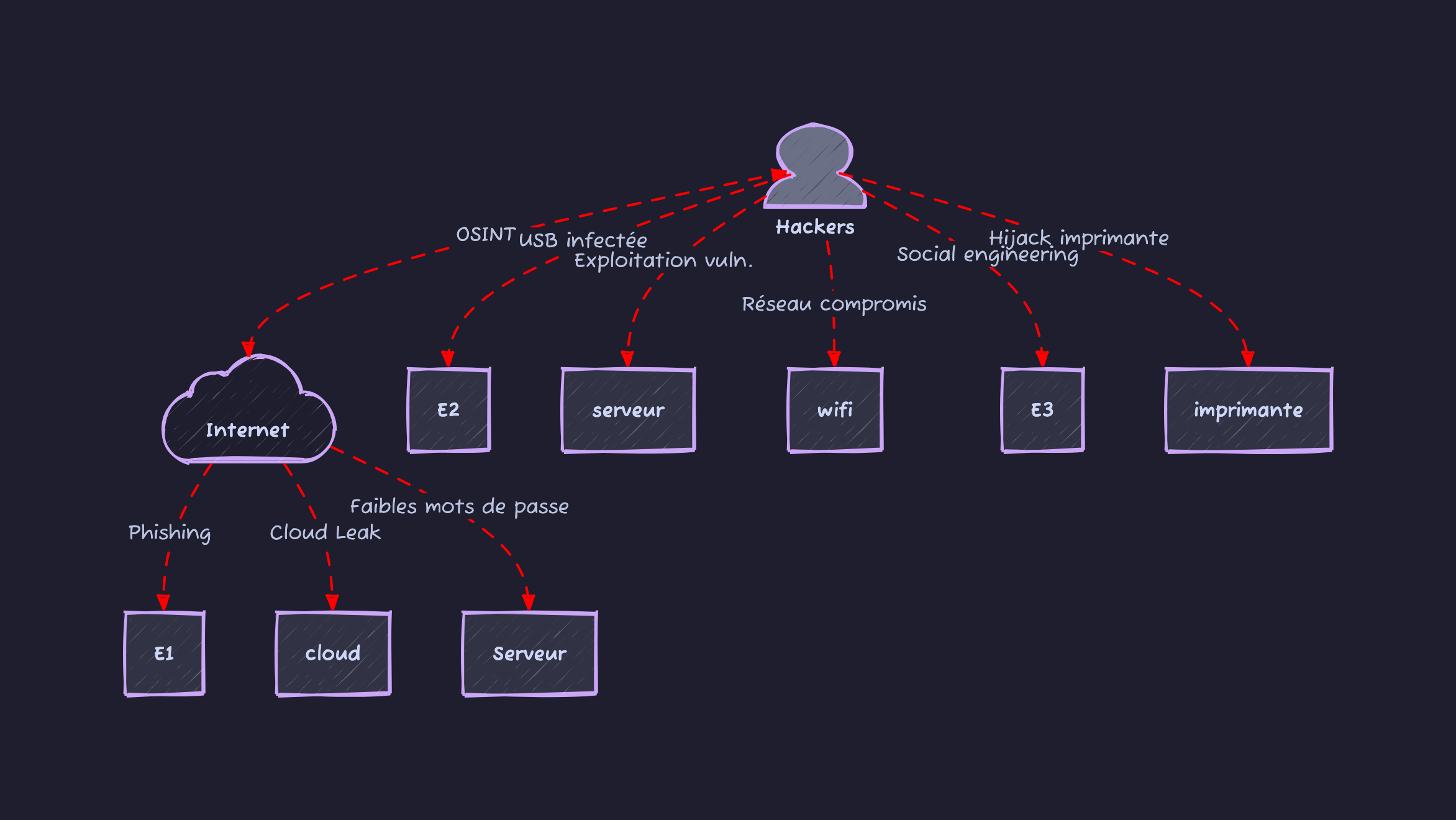

Les Vecteurs d’Attaques Informatiques en Entreprise

Publié le 27 juin 2025

Publié le 27 juin 2025

Publié le 24 juin 2025

Publié le 23 juin 2025

Publié le 21 juin 2025

Publié le 20 juin 2025

Publié le 20 juin 2025